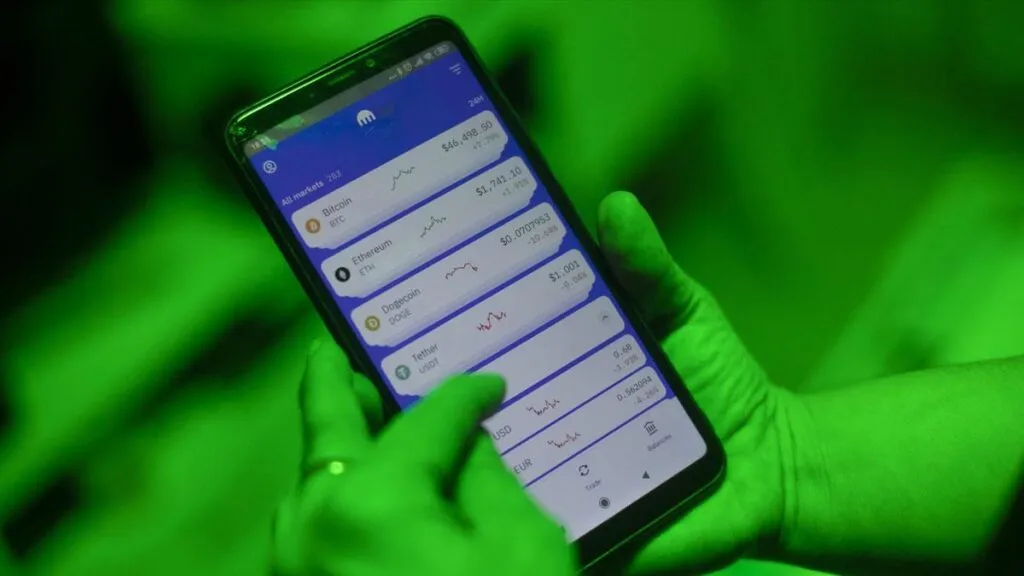

Appdome y su vicepresidente de productos de seguridad, Alan Bavosa, explican cuáles son los cinco principales ataques dirigidos contra las apps (aplicaciones móviles) de ewallets y cómo resolverlos.

1. Robo de clave privada almacenada localmente

Tanto las billeteras calientes como las frías participan en una gran cantidad de operaciones con los datos de acceso. Desde una perspectiva de ciberseguridad, el riesgo es el mismo. Sin importar el tipo de billetera que se utilice porque eventualmente se debe conectar para realizar las transacciones ingresando una contraseña, passphrase o claves. En caso de que haya malware en el dispositivo, éste podrá robar los datos de acceso.

2. Recolección de la contraseña o private key

Otra forma de robar la contraseña, passpharse o claves de una billetera cripto, es cuando el usuario ingresa sus datos en la aplicación móvil. Hay dos formas en que los hackers pueden lograrlo:

Una es por medio de malware de registro de teclas, que detecta las pulsaciones del usuario sobre el teclado mientras ingresa la passphrase o contraseña en la app móvil de su billetera cripto. ¡Todo esto desde su celular!

Más tipos de fraude

3. Ataques dinámicos contra aplicaciones cripto

Debido a la dependencia transaccional entre el cliente en su dispositivo móvil y la cadena de bloques por medio de las billeteras cripto, la integridad de la plataforma utilizada para ejecutar la app es extremadamente importante para proteger a los usuarios.

4. Ataques MiTM (man in the middle) en crypto wallets

La mayoría de las cadenas de bloques tienen plataformas de intercambio descentralizadas con aplicaciones móviles creadas por la comunidad, conocidas como dApps. ¿Qué sucede si la dApp es maliciosa o tiene vulnerabilidades que permitan acciones nocivas en las ewallets como las conexiones no seguras con la aplicación de destino?

5. Herramientas de desarrollo contra las apps de billeteras

Los piratas informáticos también pueden utilizar versiones modificadas de las ewallets con emuladores, simuladores o malware para crear cuentas falsas, realizar intercambios o transferir criptomonedas de una de billetera a otra.